全部课程

发布时间: 2021-12-02 10:01:59

如今,VMware 赋予了“EASE”新的含义,那就是 Elastic Application, Secure Edge--“弹性应用、安全边缘”,这一面向多云场景下现代化应用的体系架构和解决方案。正如“ease”的英文原意那样,VMware 将通过“EASE”轻松地提供现代化应用的跨云连接和安全服务。

企业应用数字化转型的挑战

企业应用的数字化转型正在同时经历三大挑战:应用的容器化和微服务化改造;基础设施转型:私有云转向公有云和多云;远程工作和 BYOD。

为迎接每一项挑战,都需要对应用和基础架构进行一些改进、甚至重构。那么,当同时面临三项挑战时,要考虑的就是:微服务架构的“服务单元”能否跨云、甚至跨多个私有云和公有云?微服务的“服务单元”是否一定基于容器?如何使远程客户最便捷安全地访问跨云构建的新型应用?

如果这些挑战碰撞出来的需求可以实现,将进一步消除应用现代化改造过程中的种种束缚,帮助企业客户更快、更经济地实现他们各种应用的数字化和云化转型,促进企业业务适应不断变化的全球形势,并获得增长。

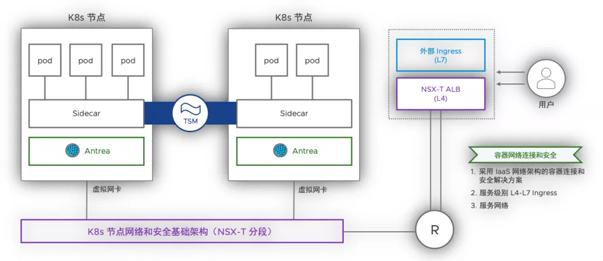

图 1 微服务的多云化和安全访问

由于企业正在改变他们的单体应用程序架构,越来越倾向于支持跨多云环境的高度分布式微服务、利用容器、K8s 和无服务器功能。这意味着越来越多的服务和组件需要被连接,甚至将不同云上的服务作为“服务单元”,以“微服务”的思路组合成全新的应用。用户从不同位置访问企业自行构建的应用,或者访问公有云上的 SaaS 服务时,应在一致的安全策略下进行。

依据市场的云报告《Flexera 2021 State of the Cloud Report》调查显示:82% 的企业用户正在使用/建设混合云,而 92% 的企业有多云计划。现代化应用越来越多地使用云原生技术来构建,以进行敏捷开发。应用多云化具有很大潜力,也面临着很多困难和限制。

§ 多云互联的困境

众多的公有云是彼此孤立的,没有通用的网络标准,提供的网络和安全功能不同,配置和消费模型也不同。如果我们能够超越孤岛并提供跨云的无缝、安全连接并规范云消费模型时,那么企业应用架构师就可以选择最符合应用需求的云,并且将组成应用的各个“服务单元”分布在多云中。在每个公有云中,企业拥有一部分资源以及服务,用于构建某个服务单元。此时,企业在这个云上就创建了一个类似于“虚拟专用云 VPC”的应用空间。

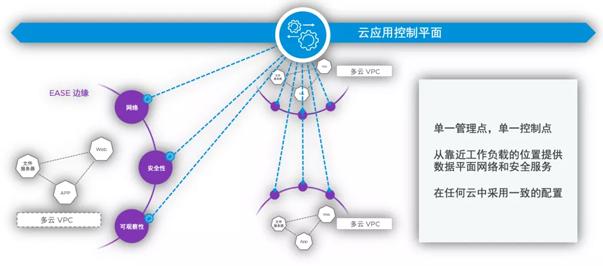

不仅在“云 VPC”内部需要 L2-L3 网络连接、负载平衡、安全和管理功能,在“云 VPC”的边缘也需要具有紧密集成的连接性、安全性、负载平衡和可观察性(图 2)。但如果要将不同私有云、公有云上的来自不同供应商的网络、安全和负载平衡产品拼接在一起,是非常具有挑战性的工作,如果再要求由单一控制中心进行统一管理,这就大大增加了复杂性。

图 2 “云VPC”的安全连接

§ 安全攻击的位置和数量骤增

基于微服务架构开发的新型应用要求数量更多的内、外部连接,安全威胁攻击面的数量将随着这些基于多云的异构应用的使用而上升。安全威胁和攻击态势每天都变得越来越复杂,因此对内置安全性的要求已成为网络的首要任务。在每个“云 VPC”上需要提供完整的安全性,将攻击面限制在“云 VPC”边界内。“完整的安全性”已经发展为“零信任”安全目标和方法论,以此为指导的安全设计应该通过控制平面分发到多云基础设施中的任何地方,以提供更有效的应用安全保障。

§ “远程工作”、“在家工作”成为新常态

越来越多的员工现在在传统的办公室安全边界之外工作:越来越多的用户正在使用越来越多的设备,并将它们连接到比以往更多的未知和个人网络基础设施中。因此,越来越多的远程工作使移动设备与敏感的企业资源接触。由于用户希望在任何地方工作,并且应用正在跨多个云进行部署,远程用户流量的增长要求网络安全、高吞吐量和低延迟。SASE--安全接入服务边缘--是满足用户接入应用需求的方式。

VMware EASE--弹性应用、安全边缘

VMware EASE 将应用的连接性、安全性、弹性和安全性作为核心,以服务于应用层为目标。VMware 的现代化应用架构和解决方案(图 3)可以为用户提供:

· Antrea(社区版或企业版):用于云原生应用环境的容器连接和安全

· Tanzu ServiceMesh:提供应用级端到端连接和安全性,提供 API 安全扩展

· 高级负载均衡(NSX-ALB):用于 K8S 应用的 L4-L7 服务和安全,Web 应用程序防火墙和内置的应用分析

· 全局命名空间(GNS):用于跨云的虚拟应用连接

· NSX Cloud:用于云内和云间的虚拟化安全连接

· 全面的 SASE 方案:用于客户与云之间的连接和安全

图 3 从“云内”到“云间”的应用连接和安全

VMware EASE 是如何“轻松”化解日益复杂的跨云应用连接和安全带来的挑战呢?它与其他解决方案之间的差异体现在哪里?我们从多云互联、应用安全和远程访问优化三个方面进行介绍。

§ 应用的跨云弹性连接

通过对 EASE 的剖析可以了解,VMware 以“应用”为中心设计了多云连接方案体系。同样为“多云”环境提供连接服务的,是已有数年历史的“DCI”、“InterCloud”等概念方案--它们服务于网络层,重心在于“DC”或“Cloud”。从这个区别不难理解,EASE 的网络服务(如防火墙和负载平衡)具备“尽可能靠近应用工作负载运行、迁就应用部署”的方式和特点。

为了让现代应用通过安全、弹性的网络进行大规模连接,所有功能都应该是分布式并且集中管理的。图 4 展示了 VMware EASE 在多云环境中“集中管理、分布式服务”的体系架构。“云应用控制平面”中,不仅有 NSX 管理中心,而且还可以集成分布式计算、分布式存储的控制平面,集成各种云管软件、平台和应用自动化系统。这个架构和理念开放而灵活,不局限于 VMware 的产品。

然而,VMware 是唯一具备云应用全栈产品的方案提供者。VMware 拥有非常广泛的跨云服务组合,包括网络和安全。NSX 事实上已经与所有最主要的私有云和公有云基础架构兼容,并可以提供面向企业用户的 NSX Cloud 服务。作为 EASE 中最重要的组件,NSX 是分布式防火墙、分布式 IDS/IPS、分布式负载均衡和分布式分析的领导者,NSX 系列将这些关键构建块无缝协同工作,以提供弹性、可扩展、高度可用且易于使用的基础架构。而且不需要为 NSX 定制设备(硬件),可以使用既有的通用服务器来运行所有这些服务。这首先将带来巨大的资本支出节省;随后,架构师和运维团队将意识到,这种“分布式”方式颠覆了传统网络拓扑的设计原则,优化了流量,并降低了部署复杂性:不再需要设计多 VLAN 之间的复杂的交换体系、不再需要设计“精巧而繁复”的策略路由,分布式的 NSX 转发机制可以规避传统网络中很多令人头疼的“陷阱”。

图 4 集中式控制、分布式连接的云应用互连

这个集中的“应用控制平面”并非,也不可能,由某个公有云主导建设且提供给最终用户。要实现图 1 所示的各个服务单元之间按需跨云连接,应用所有者应当自己主导这个控制平面,按需选用不同云上的资源和服务,在不同的云上选择建设最合适的微服务单元,利用 NSX 的多云兼容性和连通性特点,来自定义应用在多云上的扩展和延伸范围。

在图 4 所示的架构中,跨云应用控制平面有“控制中心”,而数据平面则没有“流量中心”。通常在这种多方互联的需求下会采用中心辐射(Hub-Spoke)的设计或拓扑模型。这种传统设置存在的明显缺点是:如果流量从一个云传输到另一个云,则必须穿越中心 Hub 位置,这将使中心位置成为阻塞点。在公有云都彼此孤立的体系架构下,这个中心 Hub 不得不由企业用户自建,难度和资金压力非常大;当业务增长需要扩大规模时,将导致更加高昂的投资,用更大规模、更大的设备来增加互通容量。

随着 VMware NSX 和 SD-WAN 提供的技术方案的实现,将网络和安全服务引向边缘,我们实现了从中心辐射拓扑到网状拓扑的演进。流量现在可以直接在任意两个云之间实现“一跳可达”,因为不再需要经由某个 Hub 中心位置了;这样扩展问题就解决了,而且故障影响域也缩小了。

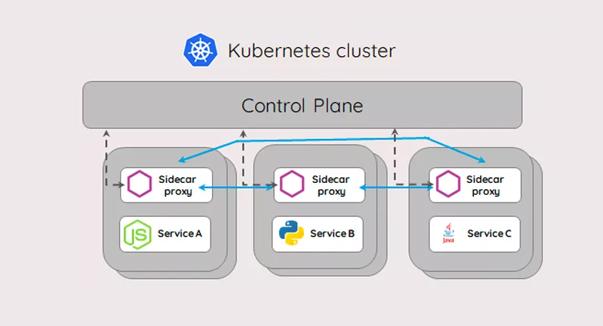

我们将这种基于 EASE 的云应用互联(图 4)与 ServiceMesh 的服务单元互联(图 5)进行类比,不难发现:EASE 代理了企业客户在各个“云 VPC”之间的连接,就如同 Sidecar Proxy 在 ServiceMesh 架构内发挥的作用,基于 EASE 的云间应用互连,就像是 ServiceMesh 在多云尺度上的放大。这个类比可以帮助我们更好地理解 EASE 的“无中心、分布式”流量模式和它的必要性。EASE 比 Kubernetes 世界里的 Sidecar Proxy 更加灵活。因为被 EASE 连接的服务,不限于是单个 Kubernetes 集群中以容器方式构建的单元,也可以是不同位置上私有云中基于裸金服务器的服务、基于虚拟机的服务、公有云上的云原生应用或 SaaS 服务……

图 5 基于 Sidecar 的服务互联参考模型

§ 应用的“安全边缘”和可视化

通过 EASE 的设计指导思想,“云 VPC”连接拓扑将被优化,减少了连接安全保障所面临的困难,这是对“泛安全焦虑症”的最合适的治疗方式。连接必然具有开放性,这是连接的活力所在;开放则必然引入受攻击的可能性;为了“安全”而选择“封闭”就是因噎废食。新冠疫情期间,我国采取的“动态清零”策略和针对检验检疫而增强的边境口岸管理方法,就是在保持开放性的同时与病毒保持相对隔绝的生动案例。

在云应用场景中,对多种多样云连接的方式和拓扑进行归纳、整理、简化,有助于我们厘清多云环境下的安全态势和需求,有助于我们制定更加针对性的安全措施。

EASE 简化架构下的云连接安全性可以归纳为三种场景:

a) 在 “云 VPC” 内部,制定并实现流量的东-西向安全策略

b) 在“云 VPC” 的边缘进行连接的安全加固,如防火墙、入侵检测和防御、IDS/IPS 和 Web 应用程序防火墙

c) 对一个“云 VPC”到另一个“云 VPC”的流量进行加密

EASE 对“云 VPC”的边界进行了重新定义,这个边界不是在数据中心/云的物理边缘,而是遵循应用分散部署的特点而定义的“虚拟边缘”。

以往,由于缺乏对安全策略的一致性和落地贯彻进行集中管理,经常采用的应对措施是建设诸如“安全服务区”或“流量清理区”这样的设施,只有在这里,才能较大程度发挥传统安全设备的功能,这也就是数据中心/云的物理安全边界。

随着应用微服务化和敏捷开发运维流程的引入,固定的物理安全边界无法跟随应用的位置的变化,反而制约了应用的生长和弹性扩展--狠抓安全,就把应用“管死了”;发展敏捷应用,就会发现物理安全边界上“千疮百孔”,被动封堵无济于事。

EASE 面向应用,通过 NSX 的分布式安全功能,将“物理安全区”的功能分散到各个应用集群中,形成对应用的贴身安全服务。这样,“应用安全边缘”就简化了,面向应用的安全逻辑应当、也必须基于应用特征和标记,而不是基于 IP 地址或 VLAN 编号。企业用户也就可以在自身应用的边缘自行划定安全边界并执行自定义的安全策略,无需依赖公有云或电信运营商的“安全服务中心”。

NSX 方案家族提供了 L2-L7 完善的安全功能(图 6),适用于私有云、公有云环境中以裸金服务器、虚拟机、容器形态承载的应用,可以覆盖以上三个方面的策略需求,实现多云、一致的安全。

图 6 NSX应用交付安全堆栈

应用互联时,我们不仅要在基础设施级别进行监控,还要在应用级别进行监控,需要了解多云环境的实际状况,这也是云安全不可或缺的一部分。对应用的健康,不仅限于从流量的角度,也要从客户体验的角度、从端到端迟的角度、从敏捷应用反应的角度。应用跨云连接时,不同云提供了不同的可见性工具,这些工具无法实现跨云可见性,这种割裂会增加安全团队的盲点。EASE 中集成了适应多环境的可观察性工具(图 7),正是跨云连接安全所需的特性。有了这种权威的基于场景的威胁情报,安全团队将减少盲点,并能够调整安全控制和策略以更快地解决安全事件。

图 7 跨云可视化是实现应用安全的必选项

§ 用户对云应用的安全访问

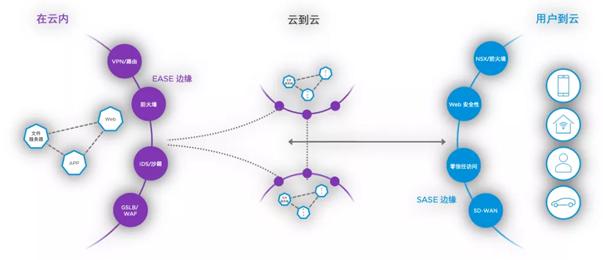

用户在使用基于 EASE 构建的跨云应用时,涉及用户与应用之间的连接和安全,就必须提到 SASE,即“安全访问服务边缘”(图 8)。

SASE 更多地以用户为中心。SASE 的诞生和普及源于这样一个事实:即用户真的越来越需要在任何地方进行云应用的访问,可能在家里,可能在车里,可能来自公司办公室。某种意义上来说,SASE 可以看作 SDWAN 的升级和扩展,能够优化从网络边缘到云上的应用、或回传到企业数据中心的网络传输,同时提供满足“零信任”要求的最小特权访问。SASE 围绕着用户和用户正在使用的设备,收窄并控制对于应用的访问权限。SASE 中也包含防火墙功能,比传统防火墙更加灵活和主动,能够围绕应用、用户、分支站点以及“在家办公”的环境创建安全边界。

因此,通过这种方式,以用户为中心的 SASE 和以应用程序为中心的 EASE 可以共同提供更大的、更适合现代应用程序的应用程序,并且人们实际上不受其分支环境的束缚,能够实际从任何地方工作。

图 8 从 SASE 到 EASE

结语

以上,我们描述并讨论了应用的多云转型过程中许多亟需解决的云连接挑战,以及基于“弹性应用、安全边缘”思想的 VMware EASE 解决方案架构。

在过去的十年中,VMware 一直致力于开发并提供多云网络服务的软件,以 NSX 为核心创建了一个非常全面的平台。NSX 在私有云、VMware 云以及 AWS、Azure 和 Google 云中都有成千上万的客户。大多数“财富 100 强”客户都使用 NSX 进行了大规模的云建设,这些部署案例中,NSX 运行了企业网络所需的完整功能集。开发人员可以使用基于意图的策略轻松实现 NSX 自动化,也就是实现了连接和安全的自动化。我们坚信,凭借软件定义的领先地位、持续的投入和创新,NSX 可以成为您首选的多云现代网络平台,EASE 可以成为令人兴奋的多云之旅中值得信赖的跨云应用连接方案。

上一篇: 如何迁移AWS计算实例到OCI上